¿Cómo funciona el inicio de sesión único (SSO) con SAML?

La mayoría de las empresas buscan poner fin a las quejas de los usuarios sobre tener que recordar múltiples contraseñas y evitar los desafíos que enfrenta el equipo de IT cuando intenta administrar múltiples repositorios de usuarios. Eso explica tu necesidad y las razones para emplear una fuerte solución de inicio de sesión único.

El lenguaje de marcado de aserción de seguridad (SAML) ha estado cumpliendo con este requisito de manera bastante efectiva y segura durante muchos años. Todos los principales proveedores de servicios, como SharePoint, Google Apps y Blackboard, están equipando alternativas de autenticación con una implementación de SAML. El mayor beneficio de usar SAML son los escenarios de uso ampliamente adoptados, pero uno de los mecanismos más efectivos de SAML es cómo cada configuración individual puede especificar un conjunto diferente de atributos de usuario.

Para obtener una descripción más detallada, consulta nuestro eBook SAML para inicio de sesión único .

¿Qué es SAML?

Originalmente desarrollado por el Comité Técnico de Servicios de Seguridad de OASIS, el Lenguaje de Marcado de Aserción de Seguridad (SAML) está liderando el camino para proporcionar SSO de navegador web sin problemas como un protocolo estándar de la industria, abierto y ampliamente implementado. SAML es un protocolo de autenticación basado en XML que pasa aserciones entre aplicaciones habilitadas para SAML.

Una vez que el usuario final solicita acceso a un recurso, un proveedor de identidad en línea crea un token SAML que contiene las afirmaciones de identidad del usuario final. Una vez que el servidor de recursos valida la solicitud SAML, se otorga acceso al usuario final sin más solicitudes de contraseña.

¿Por qué usar SAML para inicio de sesión único (SSO)?

SAML está fuertemente apalancado hoy en día por numerosas razones:

- Funciona para servicios basados en la nube que normalmente se alojan fuera del sitio, así como para servicios «en las instalaciones».

- Por lo general, está envuelto en los protocolos HTTP/HTTPS que garantizan que pueda ser utilizado por cualquier dispositivo cliente, independientemente del sistema operativo (por ejemplo, Windows, Mac y Linux) o la arquitectura (PC, iPad, teléfonos inteligentes).

- El uso de HTTP/HTTPS también permite una administración de red más sencilla, ya que estos puertos se abren con más frecuencia en los servidores de seguridad del servidor o del cliente.

- La autenticación de usuario manual para múltiples servicios se puede redirigir y siempre se realiza contra un único proveedor de identidad (IdP). Este «punto de estrangulamiento» permite que las políticas de red y acceso se controlen en un solo punto, lo que las hace mucho más fáciles de implementar y hacer cumplir.

- Los usuarios pueden autenticarse en prácticamente cualquier repositorio de usuarios utilizando cualquier método necesario sin afectar a los servidores posteriores, que siempre reciben una afirmación SAML.

¿Cuáles son los beneficios de SAML?

Más allá de ser uno de los tipos de protocolos SSO más utilizados, lo que facilita la integración de todas las aplicaciones que lo admiten, SAML ofrece los siguientes beneficios:

- Elimina la necesidad de desarrollar y mantener tu propio portal

- Reduce la cantidad de contraseñas que los usuarios deben recordar y administrar

- Implementar y hacer cumplir políticas de contraseñas configurables

- Elimina la necesidad de administrar las credenciales de los usuarios externos

- Opcionalmente aumenta la seguridad usando cualquier combinación de barreras transparentes

- Agrega una autenticación más sólida mediante la Autenticación Multifactor (MFA) o la autenticación adaptable para usuarios seleccionados o grupos de usuarios (por ejemplo, administradores)

- Reduce las llamadas de soporte de IT relacionadas con contraseñas relacionadas con problemas de contraseña y acceso

Hay muchos conceptos erróneos con respecto al SSO basado en SAML. Muchos pueden argumentar que implementar SAML SSO lleva demasiado tiempo o que SAML SSO es demasiado costoso. Sin embargo, si bien habilitar SAML SSO es definitivamente una inversión, las organizaciones pueden reducir costes y optimizar el tiempo. Forrester Research estima que el coste promedio de un solo restablecimiento de contraseña a través de la mesa de ayuda le cuesta a una empresa alrededor de $ 70, y Gartner estima que del 20% al 50% de todas las llamadas a la mesa de ayuda son para restablecer contraseñas. Teniendo esto en cuenta, la implementación del inicio de sesión único de SAML habla por sí sola.

Sistema de control y acceso a segmentos de red

Dentro de las diversas funcionalidades que brinda un SSO IdP se encuentra el Control de Acceso. Generalmente manejado mediante la integración con el directorio de su elección, un IdP puede usar listas de control de acceso y otras características definitorias para limitar el acceso a los recursos a la unidad organizativa individual. ¡Lo mejor de estos IdP tendrá una gama completa de personalización para hacer esto aún más detallado!

Hacer cumplir el privilegio mínimo

El Principio del Mínimo Privilegio (POLP) casi se explica por sí mismo. El POLP requiere que a los usuarios, procesos e incluso programas solo se les concedan los derechos de acceso mínimos necesarios para una funcionalidad adecuada. Para los usuarios, esta es una extensión del control de acceso y funciona para mejorar aún más la estabilidad y la seguridad del sistema.

Minimización de los objetivos del sistema expuestos

Este es el gran beneficio del inicio de sesión único: agregar puntos de inicio de sesión individuales a un único punto de acceso seguro. Esta área es donde la mayoría de los usuarios se detienen. En consecuencia, los usuarios temen que minimizar las rutas de inicio de sesión en realidad debilite la seguridad de su entorno. Sin embargo, una solución SSO correctamente configurada en realidad hace que sea más fácil y más aceptable (para los usuarios finales) maximizar la seguridad del inicio de sesión sin sacrificar la usabilidad. La implementación de SSO a través de un IdP dedicado cierra todos los puntos de acceso excepto uno, lo que reduce significativamente la superficie de ataque.

¿Cómo funciona SAML SSO?

Los siguientes pasos muestran cómo funciona un IdP de SAML, como PortalGuard, utilizando dos métodos de SSO diferentes: iniciado por SP (proveedor de servicios) e iniciado por IdP (proveedor de identidad).

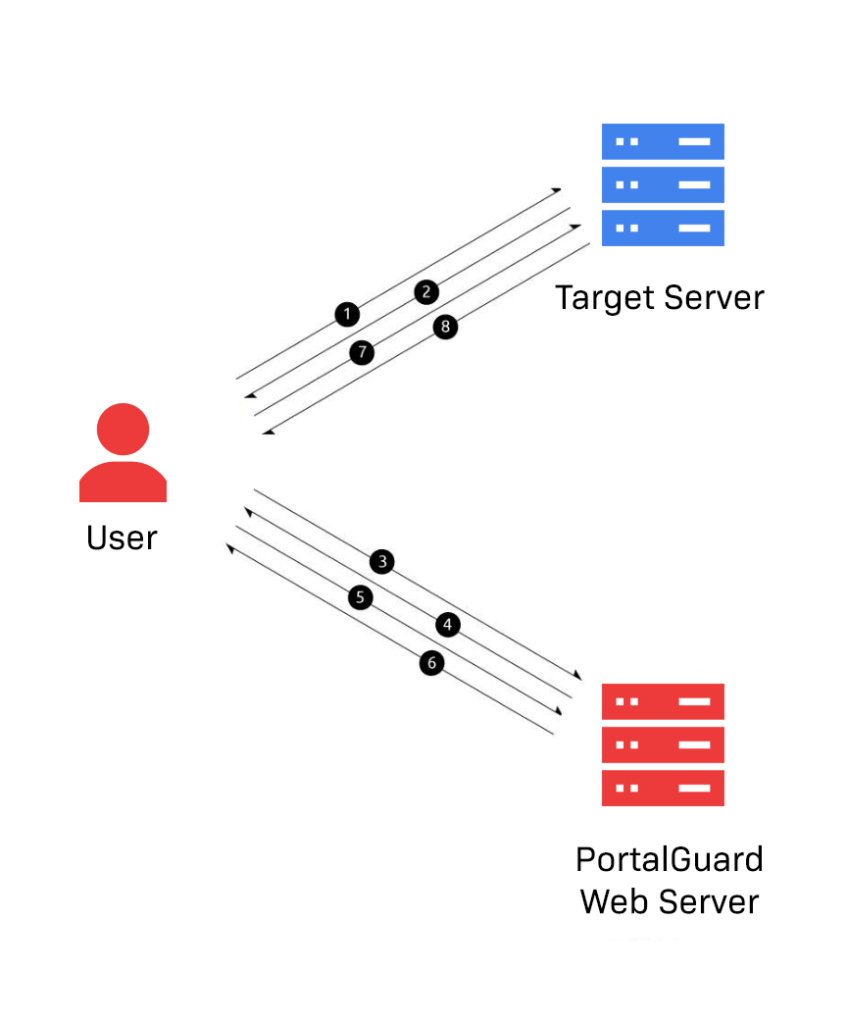

SSO iniciado por SP

El SSO iniciado por SP se produce cuando un usuario intenta iniciar sesión directamente en el servicio deseado, sin autenticarse primero en el proveedor de identidad local. Si el usuario aún no se ha autenticado, debe iniciar sesión con las credenciales locales, que son suficientes para otorgar acceso al servicio solicitado. Los pasos para lograr esto se describen a continuación.

PASO 1: El usuario abre el navegador en la máquina cliente y accede al servidor de destino; e.g. https:// mail.google.com/a/example. com

PASO 2: El servidor de destino ve que el usuario aún no se ha autenticado, genera una solicitud SAML y la devuelve junto con la URL solicitada originalmente (el «RelayState») a la máquina cliente como campos de entrada ocultos en una respuesta en formato HTML.

PASO 3: JavaScript en la respuesta envía automáticamente el formulario de PortalGuard Identity Provider (IdP).

Nota: Se puede obligar al usuario a iniciar sesión utilizando cualquiera de los métodos de autenticación de PortalGuard , incluida la autenticación multifactor, la autenticación contextual y la biometría vinculada a la identidad.

PASO 4: Al usuario se le presenta la pantalla de inicio de sesión PortalGuard . El usuario ingresa el nombre de usuario/contraseña apropiado y hace clic en «Iniciar sesión».

Nota: esta pantalla de inicio de sesión se puede personalizar completamente para que coincida con la marca específica de la empresa, creando una experiencia perfecta para el usuario. El usuario puede opcionalmente restablecer una contraseña olvidada desde esta pantalla también.

PASO 5: PortalGuard valida el nombre de usuario y la contraseña enviados en tiempo real contra el directorio apropiado. Si es correcto, la máquina cliente habrá establecido una sesión con PortalGuard servidor web.

PASO 6: La solicitud SAML original ahora es atendida por el IdP de PortalGuard. Genera una respuesta SAML y la envía junto con el «RelayState» al navegador del usuario final, envuelto en un formulario HTML.

PASO 7: JavaScript en la respuesta HTML envía automáticamente el formulario al Servicio de Consumidor de Aserción (ACS) del servidor de destino. Tanto la respuesta SAML como «RelayState» se incluyen en los datos de este formulario.

PASO 8: El servidor de destino analiza y valida la respuesta SAML. Utiliza las notificaciones de identidad incrustadas para verificar la identidad del usuario y luego le otorga acceso a la aplicación.

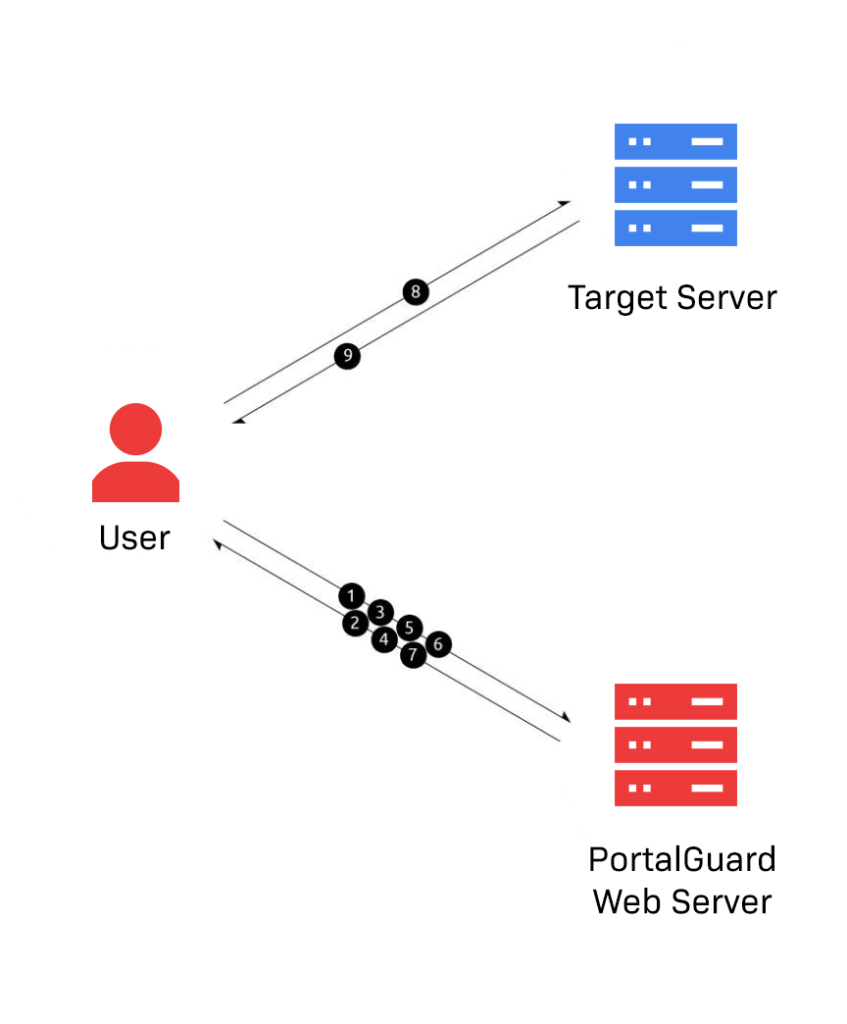

SSO iniciado por IdP

El SSO iniciado por IdP generalmente ocurre cuando un usuario accede a una página de acceso administrada localmente. Al autenticarse primero directamente en el IdP, el usuario puede elegir entre una gran cantidad de servicios para acceder sin necesidad de ingresar credenciales adicionales. El proceso técnico para lograr SSO iniciado por IdP se describe en los pasos a continuación.

PASO 1: El usuario abre el navegador en la máquina cliente y accede al servidor de destino; e.g. https:// mail.google.com/a/example. com

PASO 2: PortalGuard pantalla de inicio de sesión se presenta al usuario si aún no tiene una sesión activa.

PASO 3: El usuario ingresa su nombre de usuario y contraseña y hace clic en “Iniciar sesión”.

PASO 4: PortalGuard valida el nombre de usuario y la contraseña enviados en tiempo real contra el directorio apropiado. Si es correcto, la máquina cliente habrá establecido una sesión con PortalGuard servidor web.

PASO 5: Al usuario se le otorga acceso a la página de inicio de SAML IdP.

PASO 6: El usuario hace clic en una aplicación mostrada. Nota: las aplicaciones disponibles para el usuario son configurables por el administrador.

PASO 7: El clic es atendido por el PortalGuard IdP, que genera una respuesta SAML y la envía al usuario final envuelta en un formulario HTML.

PASO 8: JavaScript en la respuesta envía automáticamente el formulario al Servicio de Consumidor de Aserción (ACS) del servidor de destino.

PASO 9: El servidor de destino analiza y valida la respuesta SAML. Utiliza los reclamos de identidad incorporados para determinar la identidad del usuario y otorgarle acceso a la aplicación.

Cierra de sesión único de SAML

Para obtener más información sobre cómo funciona el cierre de sesión único de SAML, lee nuestro blog. SAML cierre de sesión único – Lo que necesitas saber.

¿Cuándo necesitas SAML SSO?

Muchos factores entrarán en juego a la hora de analizar qué es lo que realmente determina la necesidad de cualquier single sign-on solution, incluido SAML. Parte de la comprensión de lo que impulsa esa necesidad es llegar a un acuerdo con lo que una solución de inicio de sesión único puede proporcionar para su entorno particular. Para comprender cuándo necesita SAML SSO, debe buscar las áreas problemáticas inherentes al entorno. Algunos de estos problemas pueden incluir:

- Varias solicitudes de contraseña impiden el acceso.

- Pérdida de productividad para el usuario final, ya que se desperdicia tiempo en iniciar sesión y/o volver a iniciar sesión debido al tiempo de espera de las sesiones.

- Las aplicaciones que se usan con poca frecuencia, como las aplicaciones de inscripción abierta, son muy propensas a olvidar las contraseñas.

- Cansancio de la contraseña del usuario final: la mayoría de las personas tienen un promedio de más de 100 contraseñas que deben administrarse.

- Comodidad para el usuario final: hacer malabares con varias contraseñas puede ser extremadamente frustrante.

- Reduce la seguridad de las contraseñas: se utilizan las mismas contraseñas para varias aplicaciones

- El soporte de IT o help desk gestionan las llamadas de contraseñas olvidadas para múltiples aplicaciones.

- Pérdida de productividad para los empleados de soporte de IT

- Caro: las llamadas relacionadas con contraseñas le cuestan a la empresa un promedio de $70.00 por llamada.

- Horas de soporte de IT y problemas de personal, especialmente para empresas globales.

Alternativas SAML inicio de sesión único (SSO)

Aunque muchas aplicaciones basadas en web ya están preparadas para SAML, hay algunas que no lo admiten. En este caso, las alternativas como el inicio de sesión único basado en formularios pueden lograr una integración perfecta en toda la empresa. Además, se pueden usar mecanismos como Kerberos para habilitar SSO para aplicaciones que no son SAML.

Mira el inicio de sesión único de PortalGuard en acción

Disfruta esta breve demo de Inicio de sesión único con las pcapacidades de PortalGuard y luego regístrate a nuestra prueba gratuita para probarlo.

Find out what PortalGuard® can do for your business.